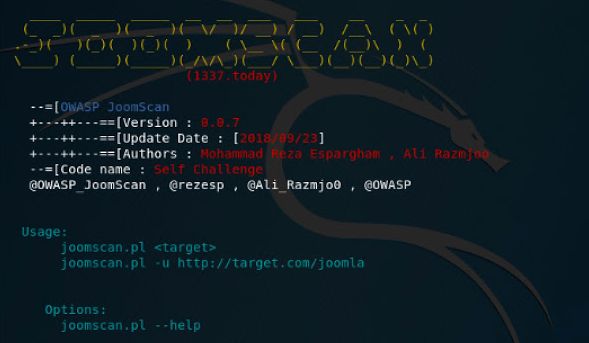

joomscan - Joomla Scanner Vulnerability

joomscan - Joomla Scanner Vulnerability review tools nya : - Version enumerator - Vulnerability enumerator (based on version) - Components enumerator (1209 most popular by default) - Components vulnerability enumerator (based on version)(+1030 exploit) - Firewall detector - Reporting to Text & HTML output - Finding common log files - Finding common backup files cara install : $ git clone https://github.com/rezasp/joomscan.git $ cd joomscan $ perl joomscan.pl joomscan argument : $ joomscan.pl [options] --url | -u <URL> | The Joomla URL/domain to scan. --enumerate-components | -ec | Try to enumerate components. --cookie <String> | Set cookie. --user-agent | -a <user-agent> | Use the specified User-Agent. --random-agent | -r | Use a random User-Agent. --timeout <time-out> | set timeout. --about | About Author --update | Update to the latest ver